Depuis sa création en 1998 en Californie, le géant Google a fait couler beaucoup d'encre. En effet, la firme fondée par Larry Page et Sergueï Brin dans la Silicon Valley est une véritable Success Story et il s'agit probablement de l'une des entreprises qui laisse le plus rêver actuellement. Ainsi, dans un marché particulièrement féroce où les entreprises et concurrents potentiels sont plus nombreux que les flocons de neige au Québec, Google a su s'imposer comme le Leader du marché internet.

Ainsi, bien que la célèbre compagnie s'efforce de garder une image extrêmement positive, la position et les stratégies de Google suscitent des critiques plus ou moins fondées et graves, parmi lesquelles on retrouve des plaintes pour violations de droits d'auteur et de vie privée, des critiques de son système de référencement et de publicité, d'un abus de position dominante, de son lobbying, de la censure exercée notamment en Chine ou encore des accusations d'évasions fiscales. Peut être vous êtes vous déjà lancé dans des réflexions éthiques et philosophiques sur le sujet, et peut-être même avez vous déjà débattu avec vos amis, autour d'un bon feu durant les longues soirées d'hiver, sur les questions de la politique de Google concernant votre vie privée. Cependant, il est probable que vous vous soyez emportés et nous allons revoir les grandes lignes de ces critiques afin de se faire une idée ni trop blanche, ni trop noire, mais plus proche de la réalité.

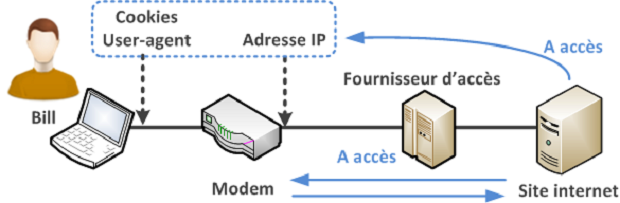

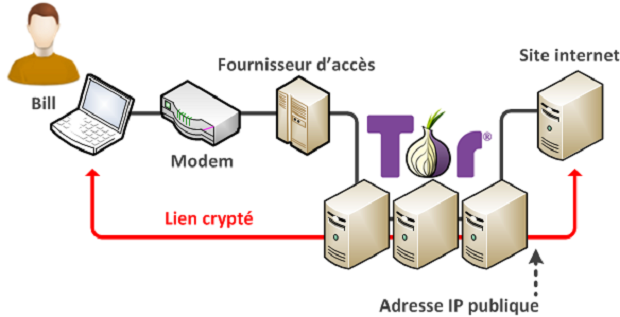

Il est vrai que même en faisant abstraction de la dernière invention très controversée de Google, les Google Glass, le fonctionnement de Google peut paraître intrusif en ce qui concerne la vie privée. En effet, Google créé des cookies sur votre ordinateur lorsque vous l'utilisez afin de suivre l'historique de vos recherches dans le but officiel de conserver nos préférences. Bien qu'il n'y ait aucune preuve officielle qu'un organisme gouvernemental utilise ces données, les informations récupérées peuvent être très précieuses et il est fort probable que le FBI ou la NSA convoitent ces bases de données. On pourrait d'ailleurs s'étonner de constater que Google a signé un contrat avec la NSA, lui demandant de protéger son infrastructure. De plus, Edward Snowden aurait déclaré en juin 2013 que Google ferait partie des entreprises collaborant sur le programme de renseignement américain "global command and control system-joint" (GCCS-J) et sur le programme de surveillance PRISM de la NSA.

Il est vrai que même en faisant abstraction de la dernière invention très controversée de Google, les Google Glass, le fonctionnement de Google peut paraître intrusif en ce qui concerne la vie privée. En effet, Google créé des cookies sur votre ordinateur lorsque vous l'utilisez afin de suivre l'historique de vos recherches dans le but officiel de conserver nos préférences. Bien qu'il n'y ait aucune preuve officielle qu'un organisme gouvernemental utilise ces données, les informations récupérées peuvent être très précieuses et il est fort probable que le FBI ou la NSA convoitent ces bases de données. On pourrait d'ailleurs s'étonner de constater que Google a signé un contrat avec la NSA, lui demandant de protéger son infrastructure. De plus, Edward Snowden aurait déclaré en juin 2013 que Google ferait partie des entreprises collaborant sur le programme de renseignement américain "global command and control system-joint" (GCCS-J) et sur le programme de surveillance PRISM de la NSA.Des accusations ont également été émises concernant la boite de messagerie Gmail, qui analyserait les correspondances, cependant Google assure qu'il n'y a jamais personne d'autre que le propriétaire du compte qui lit les e-mails envoyés et reçus. Le groupe reconnaît néanmoins que les mails sont parcourus par des robots informatiques dans le but de reconnaître les SPAMs (tout comme outlook ou d'autres services de messagerie) et d'améliorer la pertinence des publicités publiées sur les messageries des utilisateurs.

Google Street View pose également des problèmes éthiques puisque les photos prises portent parfois atteinte à la vie privée des gens. Pour l'anecdote, une japonaise a ainsi portée plainte contre Google en 2010 car des images de ses sous-vêtements apparaissaient sur Street View.

De nombreuses accusations portent également sur le respect des droits d'auteur. Google aurait ainsi publié de nombreuses copies numérisées d'ouvrages sous droits d'auteur sans autorisations des propriétaires des œuvres. Il arrive également que Google affiche des images sous Copyright provenant de photographes ou d'artistes sans compensations. L'Agence France-Presse a ainsi porté plainte en 2005 contre la compagnie car "Google inclut des photographies, des histoires et des titres d'articles de presse de l'AFP sur son site Google News sans permission de l'Agence France-Presse". Cependant, en 2007, l'AFP et Google ont conclu un accord mettant fin aux poursuites en cours et permettant à Google d'utiliser les articles de l'AFP.

De nombreuses accusations portent également sur le respect des droits d'auteur. Google aurait ainsi publié de nombreuses copies numérisées d'ouvrages sous droits d'auteur sans autorisations des propriétaires des œuvres. Il arrive également que Google affiche des images sous Copyright provenant de photographes ou d'artistes sans compensations. L'Agence France-Presse a ainsi porté plainte en 2005 contre la compagnie car "Google inclut des photographies, des histoires et des titres d'articles de presse de l'AFP sur son site Google News sans permission de l'Agence France-Presse". Cependant, en 2007, l'AFP et Google ont conclu un accord mettant fin aux poursuites en cours et permettant à Google d'utiliser les articles de l'AFP. Le système de référencement de Google, PageRank est également la cible de nombreuses critiques. Ce système parcourt de façon automatisée l'ensemble des pages indexées afin de donner une note à chaque site en fonction de critères qui se veulent impartiales, permettant de classer les sites lors des recherches. Cependant, le système apparaît selon certains comme biaisé en faveur des grands sites internet, sans aucune révision par un organisme externe. Il est également possible de "tricher" en créant des "pages satellites" (pages proposant de nombreux liens vers le site en question associés à des mots clés dans le but d'obtenir un score plus élevé et d'améliorer son référencement), en réalisant un "Google Bombing" (création de pages aux noms de domaines différents, contenants des liens hypertextes en utilisant un même texte vers le site visé), ou encore du "référencement abusif" (ou "spamdexing", consiste à proposer son contenu à une série de partenaires possédants un pagerank élevé). Les détracteurs de ce système n'hésitent alors pas à qualifier PageRank d' "anti-démocratique", cependant, il semble difficile d'affirmer qu' autre système de référencement pourrait être plus juste.

Le système de référencement de Google, PageRank est également la cible de nombreuses critiques. Ce système parcourt de façon automatisée l'ensemble des pages indexées afin de donner une note à chaque site en fonction de critères qui se veulent impartiales, permettant de classer les sites lors des recherches. Cependant, le système apparaît selon certains comme biaisé en faveur des grands sites internet, sans aucune révision par un organisme externe. Il est également possible de "tricher" en créant des "pages satellites" (pages proposant de nombreux liens vers le site en question associés à des mots clés dans le but d'obtenir un score plus élevé et d'améliorer son référencement), en réalisant un "Google Bombing" (création de pages aux noms de domaines différents, contenants des liens hypertextes en utilisant un même texte vers le site visé), ou encore du "référencement abusif" (ou "spamdexing", consiste à proposer son contenu à une série de partenaires possédants un pagerank élevé). Les détracteurs de ce système n'hésitent alors pas à qualifier PageRank d' "anti-démocratique", cependant, il semble difficile d'affirmer qu' autre système de référencement pourrait être plus juste.

En 2013, la Federal Trade Commission (FTC), organisme américain de régulation du marché, a mené une enquête antitrust sur Google. Étrangement, une entente a été signée entre la FTC et Google et il n'y aurait pas dû y avoir de suites. Cependant, suite a une demande du Wall Street Journal, la FTC a transmise par erreur une version non expurgée du rapport révélant que "Google a bien abusé de sa position dominante en influençant les résultats de son moteur de recherche au profit de ses propres services et au détriment de ses concurrents" et aurait "utilisé son pouvoir de monopole sur la recherche pour extraire les fruits des innovations de ses rivaux". Google aurait ainsi copié des sites en les menaçant ensuite de déréférencement. De plus, Google "empêche les annonceurs d’utiliser les données collectées via les campagnes publicitaires Google pour effectuer des campagnes pub sur d’autres sites". Le rapport définit ainsi Google comme "une entreprise travaillant dans l’objectif global de conserver sa part de marché en fournissant la meilleure expérience utilisateur, tout en s’engageant simultanément dans des tactiques qui résultaient dans un tort causé à beaucoup de concurrents verticaux, et qui ont probablement contribué à enraciner le monopole de Google sur la recherche et la publicité"

La Commission Européenne enquête actuellement sur l'abus de position dominante de Google et semble prête a ouvrir un procès selon le Wall Street Journal, pouvant coûter jusqu'à 10% du chiffre d'affaires de Google, soit la modique somme de 6,6 milliards de dollars ou même une éventuelle scission de ses activités.

Google est également accusé de censure, principalement en Chine où le gouvernement chinois impose la censure d'internet. Ayant d'abord voulu s'opposer à cette censure, en fermant son domaine Google.cn, la compagnie s'est finalement ravisée en voyant le moteur de recherche Baidu profiter de cette opportunité alors que la Chine représente la plus grande quantité d'internautes.

Face à toutes ces critiques, et dans le but de redorer son image, la stratégie de Google consiste à mettre l'accent sur le lobbying (représentant 16 830 000$ en 2014 selon OpenSecrets et le Wall Street Journal). Les représentants de la firme réalisent ainsi des réunions avec les responsables de la Maison Blanche au moins une fois par semaine depuis le début du mandat de Barack Obama et est parvenu à un arrangement avec la FTC qui se contente d'un accord sur des modifications mineures à apporter, selon un rapport d'enquête publié la semaine dernière par le Wall Street Journal.

A la lumière de ces informations, on comprend mieux pourquoi le président Américain a déclaré "Pour défendre Google et Facebook, la réponse européenne est parfois dictée davantage par des intérêts commerciaux qu’autre chose. […] Leurs entreprises – les fournisseurs de services qui, vous savez, ne peuvent pas rivaliser avec les nôtres – essaient essentiellement d’empêcher nos entreprises de fonctionner efficacement ". Bien que présomptueux, Barack Obama montre son soutien pour l'entreprise californienne ayant financé une bonne partie de sa dernière campagne en 2012 (801 770$ exactement, faisant de Google le 3ème sponsor de M.Obama, derrière l'UCLA et Microsoft), et ce soutien peut se révéler bénéfique pour l'entreprise de la Silicon Valley qui évolue aujourd'hui au sommet de son marché, suscitant les envies de ses concurrents et les critiques de ses détracteurs.

.png)