Dans notre dernier article, nous avons visité ensemble les sphères obscures les plus connues du Deep Web et de TOR mais je vous propose cette fois-ci de découvrir des internautes qui utilisent notamment ce réseau parallèle et dont vous avez sûrement déjà entendu parler.

Seulement, les connaissez-vous vraiment ?

Seulement, les connaissez-vous vraiment ?

Ils forment un collectif d'internautes qui se décrivent comme des Hacktivistes (contraction de hacker et de activisme), défenseurs du droit et de la liberté d'expression, et vous l'aurez donc deviné, nous allons parler des fameux mais non moins mystérieux Anonymous !

La lecture de la page Wikipedia leur étant consacré nous apprend déjà beaucoup sur eux, nous allons néanmoins tenter de vous éclaircir sur leur sujet, de faire taire les idées préconçues et de vous parler de leurs réalisations tout en étant le plus concis possible.

Qui sont les Anonymous ?

Derrière le masque de Guy Fawkes, porté en hommage à V pour Vendetta, les Anonymous sont donc des hactivistes, c'est-à-dire des hackers qui mettent leurs talents au service de leurs convictions politiques. Ils forment un collectif et ne sont donc en aucun cas une organisation, une association ou un club fermé. Il n'y a probablement aucun chef, aucune hiérarchie et tout le monde peut être un Anonymous du moment qu'il partage l'idéologie du collectif et qu'il oeuvre en son sens. D'ailleurs, si le collectif compte probablement des hackers surdoués parmi ses membres, beaucoup d'Anonymous ne sont que des "gamins bricoleurs contre lesquels les Etats ne peuvent guère lutter", comme le dit si bien Benjamin Bayart, expert en télécommunications et président du French Data Network, dans sa chronique.

Pour comprendre le phénomène Anonymous, il convient de se remémorer l'histoire du collectif. A l'origine d'Anonymous, on retrouve le site 4chan, forum anglophone très controversé car permettant aux membres de poster tout et n'importe quoi (Libération y voit ainsi un "site qui voit se côtoyer le pire (racisme, homophobie, sexisme) et le moins pire (mème internet, anonymous)", plus d'infos ici) [Note : un "mème internet" est un élément/phénomène repris et décliné en masse sur internet].

Pour comprendre le phénomène Anonymous, il convient de se remémorer l'histoire du collectif. A l'origine d'Anonymous, on retrouve le site 4chan, forum anglophone très controversé car permettant aux membres de poster tout et n'importe quoi (Libération y voit ainsi un "site qui voit se côtoyer le pire (racisme, homophobie, sexisme) et le moins pire (mème internet, anonymous)", plus d'infos ici) [Note : un "mème internet" est un élément/phénomène repris et décliné en masse sur internet].

Ce forum étant anonyme, les utilisateurs n'ont pas la possibilité de rentrer un surnom et tout le monde porte donc le pseudonyme "Anonymous". Le phénomène a pris de l'ampleur et on a retrouvé des Anonymous fleurir sur les forums puis revendiquer des actions allant crescendo : de simples blagues pour commencer, du hacking de messagerie ensuite, jusqu'à la première véritable action hacktiviste consistant en une série d'attaques informatiques perpétrées contre l'Eglise de Scientologie. Nous reviendrons d'ailleurs ultérieurement aux principales actions menées par le collectif.

Contrairement aux idées reçues, les Anonymous ne sont donc pas une organisation secrète (à la manière d'Al-Qaida par exemple). En effet, tout le monde peut être Anonymous et c'est là leur force, car cela permet de mobiliser une incroyable quantité de personnes, difficilement punissables en vertu des lois contre les punitions collectives (Cf. Convention de Genève, Art. 33), mais c'est aussi leur faiblesse car si tout le monde peut prétendre être Anonymous, on peut alors y trouver des hackers mal intentionnés ou plus simplement immatures.

Mais qu'ont-ils fait ?

Ce n'est pas le mystère qui entoure les Anonymous qui est intéressant, c'est plutôt leurs actions et les conséquences qu'elles entraînent. Anonymous ne signifie d'ailleurs pas qu'ils veulent être anonymes mais plutôt qu'ils peuvent être n'importe qui, et que n'importe qui peut les aider. Revenons donc sur quelques-unes de leurs actions. La liste qui suit est loin d'être exhaustive mais si vous êtes curieux, n'hésitez pas à parcourir la Chronologie des événements impliquant Anonymous.

Great Habbo Raid of '06 :

Leur première véritable action date de 2006. A l'époque, Anonymous avait envahi l’hôtel virtuel de l'application sociale Habbo en créant une foule d'avatars à la peau noir, vêtus de gris et portant une coupe afro afin de bloquer l'entrée à la piscine de l'hôtel dans le but de protester contre un événement choquant s'étant produit dans un parc d'attractions en Alabama qui avait interdit à un enfant de 2 ans l'accès à la piscine du parc, sous prétexte qu'il était porteur du SIDA.

Projet Chanology :

En 2008, la communauté Anonymous a réalisé une série d'attaques ainsi que des manifestations pacifiques contre l'Eglise de Scientologie qu'ils accusent de censure suite à une plainte portée contre YouTube. Les attaques consistaient principalement à des dénis de service (attaques informatique visant à rendre indisponible un service) sur les sites de la scientologie ainsi que des canulars téléphoniques et faxés aux centres de scientologie. Ils ont également publié une vidéo sur YouTube (disponible ici) dans laquelle ils déclarent la guerre à l'Eglise Scientologique et appellent à la mobilisation au nom de la liberté d'expression et afin de mettre fin à l'exploitation financière des membres de cette église.

Opération PayBack :

En 2010, la communauté lance une série d'opérations contre les adversaires du piratage sur internet, prônant un "internet libre et ouvert à tous". Ils défendent notamment The Pirate Bay et WikiLeaks et s'attaquent à leurs adversaires en réalisant notamment des attaques de déni de service contre Paypal, Visa et Mastercard qui refusaient de garder WikiLeaks comme client.

Activités du Printemps Arabe :

Activités du Printemps Arabe :

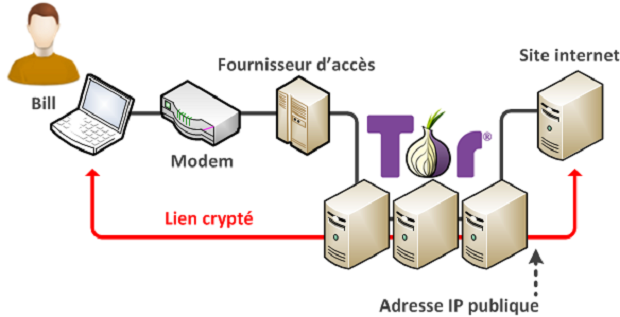

Les Anonymous ont également été très présents durant les révolutions du printemps arabe en 2011, afin d'aider les internautes tunisiens victimes de la censure de Ben Ali. Ils ont mis plusieurs sites gouvernementaux hors service (par saturation) et ont fourni gratuitement aux internautes tunisiens des solutions pour se protéger de la censure et pour rester anonymes sur internet. Ils ont également encourager la révolution égyptienne en bloquant les sites du parti démocratique de Mubarak, ainsi que la révolution syrienne en piratant le site du ministère de la Défense et en affichant le message : "Au peuple syrien, le monde est à vos côtés, contre le régime brutal de Bachar Al-Assad. Sachez que le temps et l'histoire sont de votre côté" (plus d'infos ici).

Opération Facebook :

En 2011 (encore), Anonymous lance une campagne de communication dénonçant les failles du réseau et les écarts de conduite du groupe Facebook. Il est notamment accusé de vendre des informations sur les utilisateurs à des compagnies ou encore aux gouvernements, ce qui aurait permis aux gouvernements égyptiens et tunisiens d'identifier des révolutionnaires.

Des rumeurs circulèrent ensuite comme quoi Anonymous planifierais de "tuer" Facebook, rumeurs auxquelles le collectif a répondu :

Opération Mégaupload :

Le 19 janvier 2012, 15 minutes après la fermeture de Megaupload (pour les incultes, il s'agit d'un site d'hébergement de fichiers en ligne) par le département de la justice des Etats-Unis, Anonymous lance une opération de grande envergure visant à rendre indisponibles divers sites liés à la fermeture de Mégaupload, par déni de service. Le lendemain, le site de l'Elysée et de Hadopi sont également attaqués et bien d'autres encore seront victimes du collectif. A noter que cette cyberguerre nommée "Guerre 2.0" n'a pas pour but de défendre Mégaupload, mais vise à protester toute forme de censure afin de préserver un internet libre.

Opération Charlie Hebdo :

Plus récemment, après les attaques survenues en janvier 2015 au siège de Charlie Hebdo à Paris, Les Anonymous déclarèrent une guerre contre le terrorisme islamique et attaquèrent les sites de propagande et les comptes d’extrémistes au nom de la liberté d'expression.

Mais... il y a un Mais !

Anonymous ressemble donc à un collectif de cyber-justiciers prêts à défendre les injustices et les manquements à la liberté d'expression, cependant ce n'est pas aussi simple. Tout d'abord, la structure même de cette entité est telle qu'il est possible que des gens qui se déclarent Anonymous agissent à l'encontre des idéaux prônés ou qu'Anonymous puisse faire des erreurs.

On retiendra par exemple à ce sujet l'opération Amanda, lancée suite au suicide d'Amanda Todd, une jeune canadienne de 15 ans qui s'est pendue en 2012. Elle avait posté une vidéo d'appel au secours peu avant sa mort, vidéo dans laquelle elle annonçait un mal-être suite au harcèlement pédophile d'un homme sur internet. Alors que la justice canadienne tentait de faire son travail, les Anonymous qui ont toujours agi contre la pédophilie sur internet, ont effectué de multiples recherches afin de trouver le harceleur présumé. Ils ont trouvé un homme qu'ils pensaient être coupable et ont publié ses coordonnées mais il s'est avéré que l'homme n'était peut-être pas le harceleur. L'homme a néanmoins été victime d'une quantité incommensurable d'insultes et de menaces et il est évident que les Anonymous auraient dû laisser la justice canadienne faire son travail avant de condamner un homme sans réelles preuves et sans jugement.

Autre problématique sur laquelle on peut s’interroger : les Anonymous prônent peut-être la liberté d'expression, mais la voie de l'illégalité qu'ils ont choisie est-elle vraiment la meilleure pour se faire entendre ? On peut également se questionner sur la légitimité de leurs attaques par déni de service. En effet, en bloquant les sites internet de leurs "adversaires", n'exercent-ils pas une sorte de censure, tout aussi opposée à la liberté d'expression ?

A méditer...

.png)